Détection des attaques ADCS - Installation du rôle ADCS

Dans ce premier article d'une série consacrée à la sécurité de l'ADCS, nous expliquons comment mettre en place serveur ADCS. Ce guide vous accompagne pas à pas dans l'installation d'un ADCS, tout en attirant l'attention sur les mauvaises pratiques à éviter, notamment l'enrôlement via le Web, souvent vulnérable.

.jpg)

L'ADCS (Active Directory Certificate Services) est le service qui gère la PKI (Public Key Infrastructure). Il peut avoir pour rôle déchiffrer et signer numériquement les documents et les messages électroniques, ainsi qu'aider lors de l'authentification des comptes. Il s'agit d'un élément incontournable d'un Active Directory, et sa configuration ainsi que sa surveillance sont donc critiques.

L'objectif de ce guide va être de le configurer et de surveiller les logs.

Configuration d'un serveur pour installer l'autorité de certification

Attention, lors de ce tutoriel, l'autorité de certification par le Web va être installée. Il ne faudra pas laisser sa configuration par défaut, car elle est vulnérable à des attaques d'élévation de privilèges. Si elle n'est pas nécessaire, il faudra ignorer l'étape qui indique qu'il faut activer l'enrôlement par le Web.

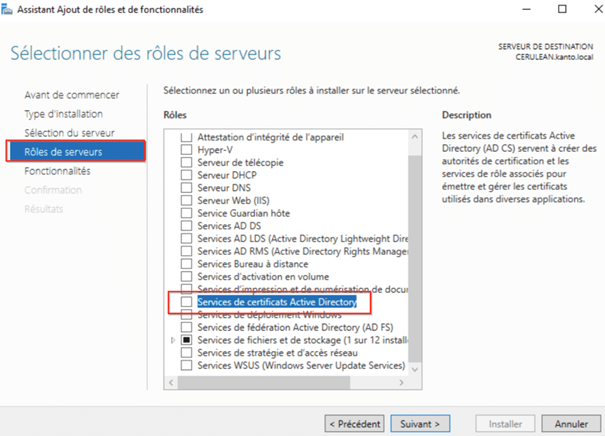

Pour cela, nous allons commencer par installer la fonctionnalité sur un serveur. Dans le gestionnaire de serveur, il faudra ouvrir le menu "Ajouter des rôles et des fonctionnalités".

Ensuite, on avance jusqu'à arriver dans le menu "Rôles de serveurs" et on coche la case "Services de certificats Active Directory":

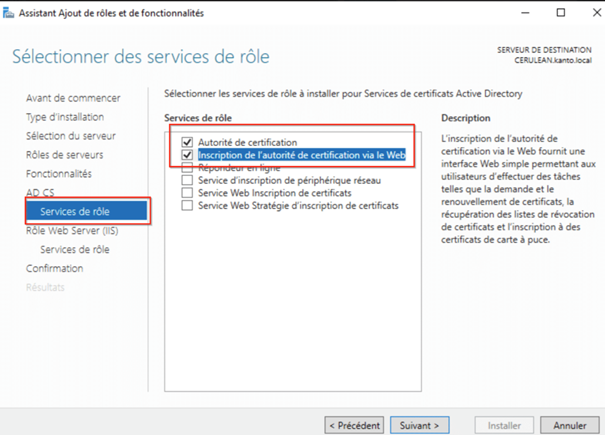

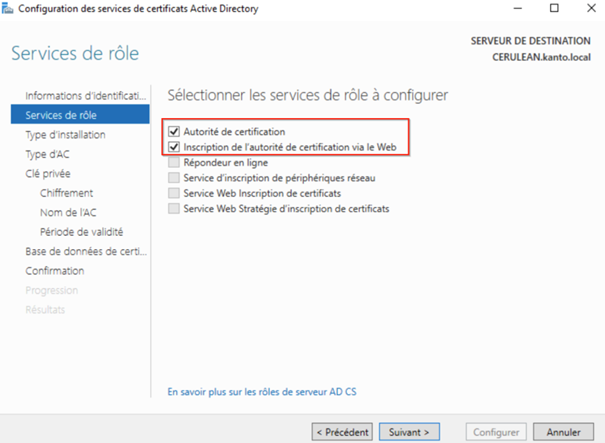

Dans le menu AD CS, il faudra activer les deux options "Autorité de certification" et "Inscription de l'autorité de certification via le Web".

Attention, L'inscription par le web n'est pas obligatoire, elle permet l'ajout d'une vulnérabilité très souvent rencontrée lors des pentest. En effet, ce service de rôle est vulnérable lorsque que sa configuration par défaut est utilisée. Nous reviendrons sur la sécurisation de sa configuration dans un prochain article

Attention, (pour la 3ème fois, mais on tient vraiment à mettre en garde), la configuration de l'autorité de certification via le Web est vulnérable par défaut (attaque par relai HTTP ESC8), il est important de ne pas simplement l'installer, il faudra la modifier plus tard.

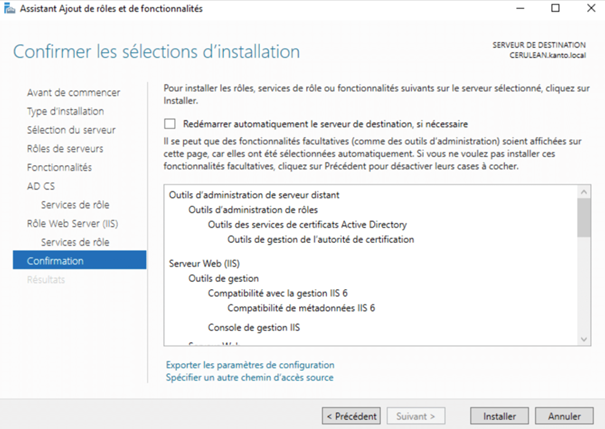

Plus qu'à confirmer les paramètres d’installation :

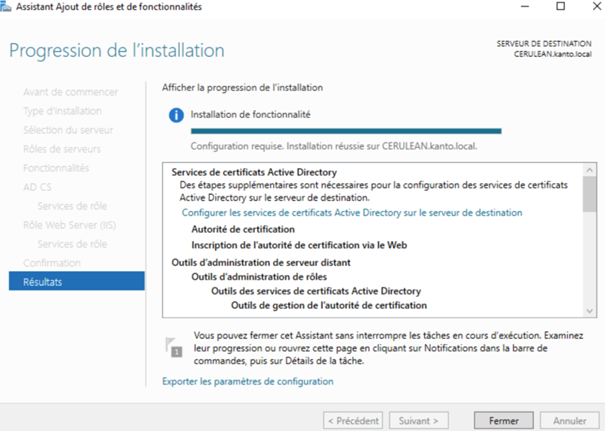

Maintenant, l'installation est finie :

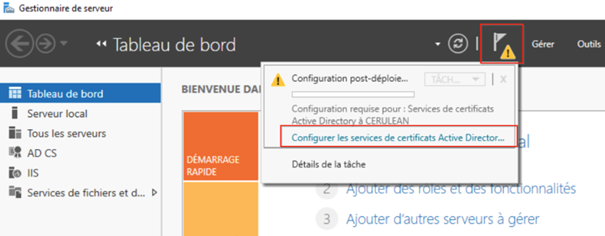

Lorsque l'on revient dans le Gestionnaire de serveur, le drapeau en haut à droite permet de configurer l'autorité de certification. On peut y voir un symbole d'avertissement :

En avançant dans le menu "services de rôle", on va cocher les deux options pour configurer ce que nous venons d'installer :

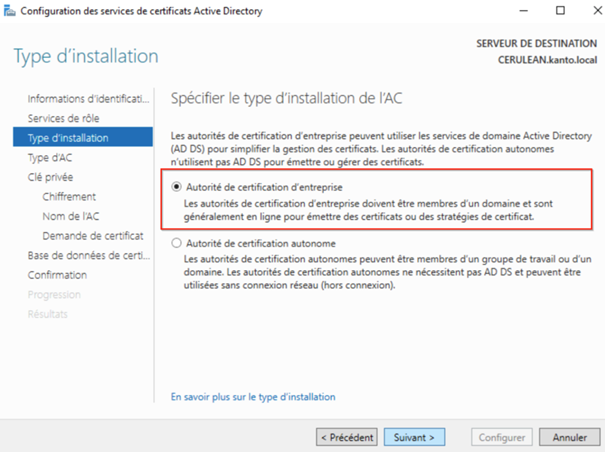

Ensuite, on choisit l'option "Autorité de certification d'entreprise", ce qui nous permettra de gérer par nous même les modèles/Template de certificats :

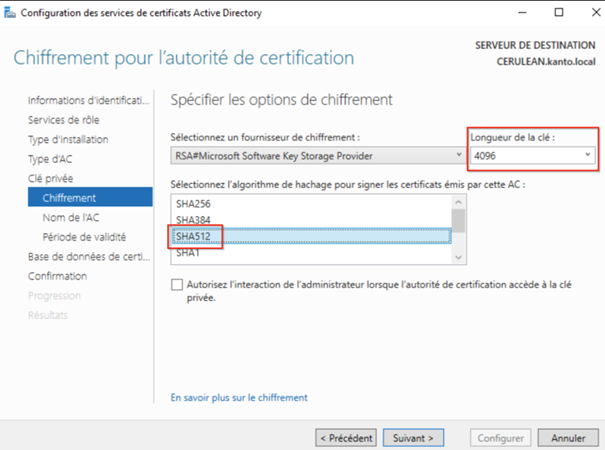

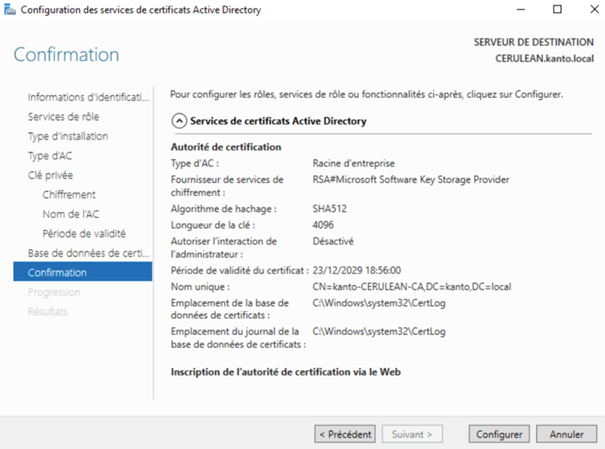

Pour la configuration de la clef privée, l'algorithme de hachage SHA512 et une longueur de clé de 4096 seront assez robustes :

Le reste de la configuration peut être laissée par défaut. On peut alors la valider :

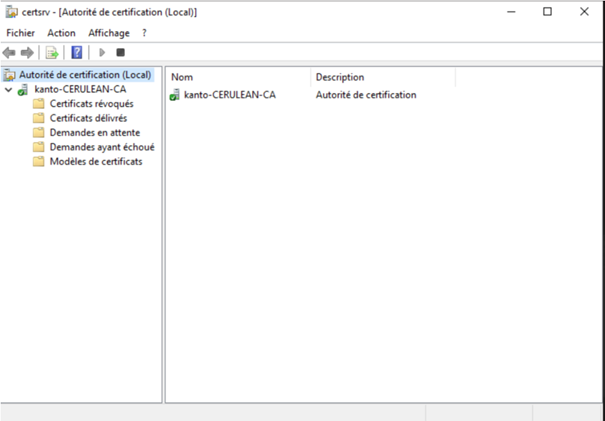

Si tout s'est déroulé correctement, on peut confirmer dans le menu du programme « certsrv » que l'on a bien installée l'autorité de certifications, et que nous avons accès à la liste des certificats délivrés :

Nous avons donc réussi à installer notre autorité de certification !

Dans le prochain article, nous configurerons les contrôleurs de domaine pour qu’ils utilisent cette nouvelle autorité de certification.