Détection des attaques ADCS - Configuration des DC

Après avoir installé une autorité de certification ADCS, il est temps de configurer les contrôleurs de domaine. Cet article détaille deux méthodes pour leur attribuer un certificat : manuellement via la console MMC, ou automatiquement via une GPO. Cette étape est essentielle avant d'entrer dans les mécanismes de journalisation et de détection d'attaques.

Dans la partie 1, nous avons vu comment installer l'autorité de certification. Maintenant, il faut configurer les contrôleurs de domaine pour l'utiliser.

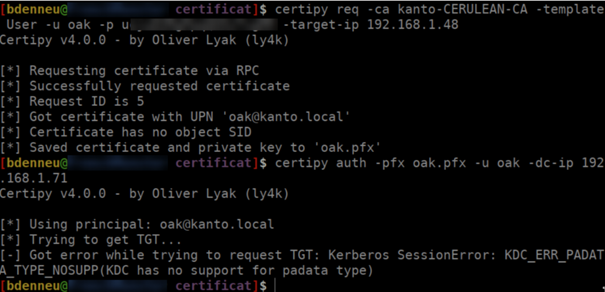

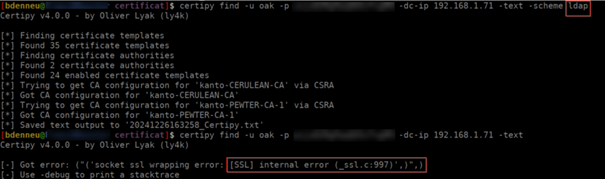

Effectivement, nous pouvons demander à l'ADCS un certificat, mais lorsque nous essayons de l'utiliser, nous obtenons une erreur "KDC_ERR_PADATA_TYPE_NOSUPP (KDC has no support for padata type)"

De la même façon, il n'est pas encore possible de communiquer en LDAPS avec les contrôleurs de domaine.

Pour régler ce problème, nous allons avoir besoin d'installer un certificat sur le contrôleur de domaine.

Méthode 1: installer le certificat manuellement sur un contrôleur de domaine

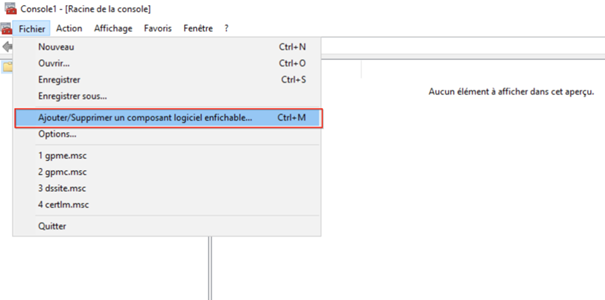

Dans la console mmc d’un contrôleur de domaine, nous allons ouvrir le menu "Ajouter/Supprimer un composant logiciel enfichable" :

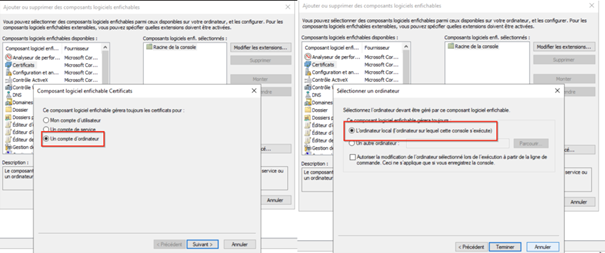

Puis, sélectionner le menu des certificats avec le compte ordinateur local :

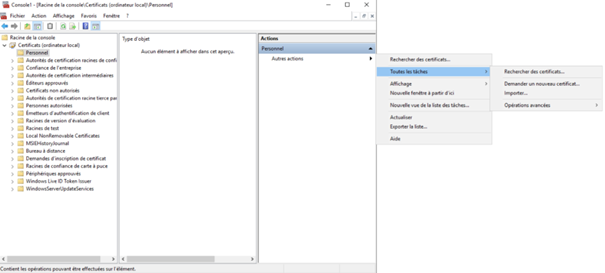

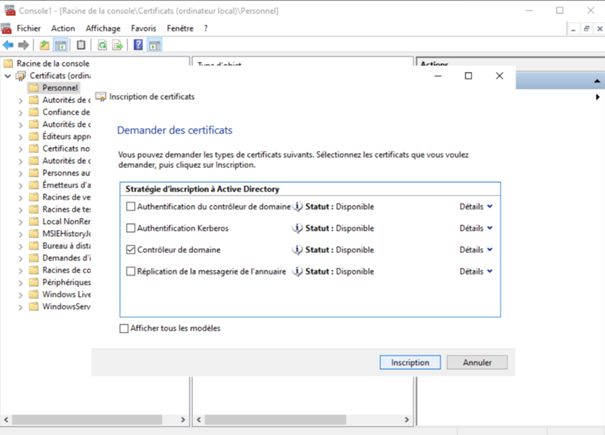

Vu que l'autorité de certification vient d'être créée, il ne devrait pas encore y avoir de certificats. Dans l'onglet "personnel", nous allons demander un nouveau certificat :

Enfin, nous allons demander un certificat de "Contrôleur de domaine" :

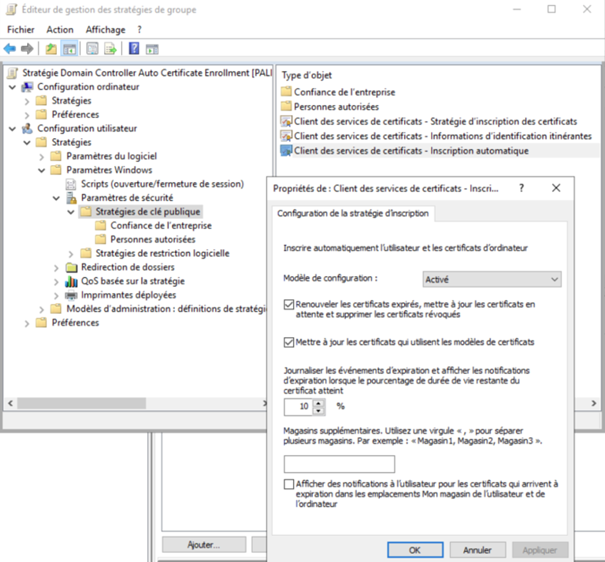

Méthode 2: activer l'auto-enrollement des contrôleurs de domaine via GPO

Nous allons créer une nouvelle GPO qui va s'appliquer aux contrôleurs de domaine. Dans "Configuration utilisateur > Stratégies > Paramètres Windows > Paramètres de sécurité > Stratégies de clé publique > Client des services de certificats - Inscription automatique", il faudra activer le "Modèle de configuration", en prenant soin de cocher les options de renouvellement de certificats expirés, et de mettre à jour les certificats :

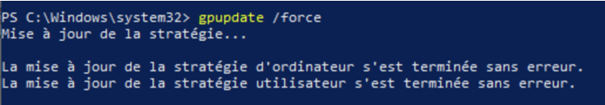

Une fois validé, nous pouvons mettre à jour la configuration de notre contrôleur de domaine :

Bilan

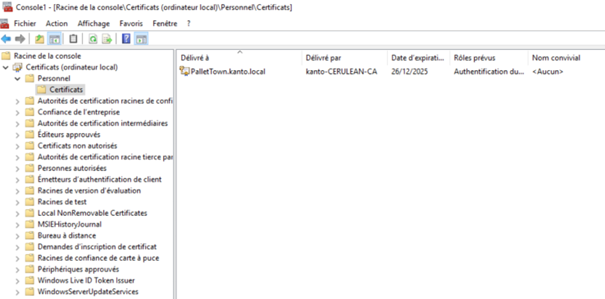

Lorsque l'on retourne dans les certificats personnels, un certificat a dû apparaître :

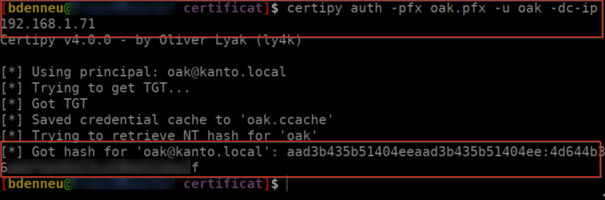

Maintenant, le certificat que l'on avait demandé au tout début permet bien de s'authentifier avec et la communication via LDAPS fonctionne.

Le prochain article permettra de découvrir comment activer les logs, nécessaires à la détection de potentielles attaques.